Bezpieczeństwo sieci i systemów komputerowych

Zagadnienia bezpieczeństwa sieci i systemów komputerowych związane jest z:

ochroną hostów przed włamaniami, kradzieżą danych lub oprogramowania,

ochroną przed oszustwami, fałszerstwami w systemach i sieciach komputerowych,

ochroną przed szpiegostwem komputerowym (podsłuch, kradzież danych),

ochroną przed niszczeniem danych i programów,

paraliżowaniem pracy systemów komputerowych (obniżenie dostępności systemu),

ochroną poufności, integralności danych transmitowanych danych,

uwierzytelnieniem i autoryzacją użytkowników, hostów i usług,

ochroną systemów teleinformatycznych przed złośliwym oprogramowaniem.

Zarządzanie bezpieczeństwem

Zarządzanie bezpieczeństwem w sieciach i systemach komputerowych polega na:

tworzeniu polityki bezpieczeństwa dla sieci, systemów komputerowych,

tworzenie zasad dostępu do zasobów,

tworzeniu norm i zaleceń bezpieczeństwa, dobrych praktyk dotyczących bezpieczeństwa,

tworzenie procedur analizy ryzyka związanego z bezpieczeństwem,

tworzenie procedur reagowania i dokumentowanie incydentów naruszenia bezpieczeństwa,

określaniu klas bezpieczeństwa systemów komputerowych,

monitorowaniu stanu zabezpieczeń, monitorowanie transmitowanych danych, aktywności hostów,

specyfikowaniu narzędzi służących do analizy zabezpieczeń,

aktualizacji systemów operacyjnych i aplikacji,

definiowaniu mechanizmów uwierzytelniania i autoryzacaji hostów, usług i użytkowników.

Pojęcia związane bezpieczeństwem systemów i sieci komputerowych poufność (ang. confidentiality) ochrona informacji przed nieautoryzowanym jej ujawnieniem.

integralność danych (data integrity) ochrona informacji przed nieautoryzowanym jej zmodyfikowaniem. identyfikacja (ang. identification) możliwość rozróżnienia użytkowników, np. użytkownicy w systemie operacyjnym są

identyfikowani za pomocą UID (user identifier).

uwierzytelnienie (authentication) proces weryfikacji tożsamości użytkownika; najczęściej opiera się na tym co użytkownik wie

(proof by knowledge), np. zna hasło, co użytkownik ma (proof by possession), np. elektroniczną kartę identyfikacyjną.

autentyczność (ang. authenticity) pewność co do pochodzenia, autorstwa i treści danych.

niezaprzeczalność (ang. nonrepudiation) ochrona przed fałszywym zaprzeczeniem przez nadawcę – faktu wysłania danych, przez odbiorcę - faktu otrzymania danych.

autoryzacja (ang. authorization) proces przydzielania użytkownikowi praw dostępu do zasobów.

kontrola dostępu (ang. access control) procedura nadzorowania przestrzegania praw dostępu do zasobów.

Przestępstwa w sieciach i systemach komputerowych hacking - włamywanie do systemów lub sieci komputerowych, naruszenie art. 267 §1 Kodeksu karnego.

sniffing – podsłuchiwanie pakietów w sieci. Skanowanie sieci jest naruszeniem art. 267 § 2 Kodeksu karnego.

session hijacking - polega na uzyskiwaniu nieuprawnionego dostępu do systemów poprzez przechwycenie sesji legalnego

użytkownika

browser hijacker - oprogramowanie, które modyfikuje ustawienia przeglądarki internetowej użytkownika w celu przechwycenia

sesji HTTP.

spoofing - podszywanie się pod innego użytkownika w sieci.

IP spoofing - rodzaj ataku w którym adres IP napastnika rozpoznawany jest jako adres zaufany.

TCP spoofing - podszywanie bazujące na oszukaniu mechanizmu generowania numerów ISN.

UDP spoofing – modyfikacja pakietów w celu atakowania usług i protokołów wykorzystujących protokół UDP.

phishing (password fishing) - metoda uzyskiwania haseł dostępu do zasobów internetowych (kont bankowych użytkownika) za pośrednictwem e-maili. Atakujący podszywa się pod przedstawiciela instytucji finansowej próbując nakłonić odbiorców e-maili do przesłania im haseł oraz innych danych osobowych (np. poprzez fałszowanie stron WWW).

cracking – łamanie zabezpieczeń programów komputerowych, dostępu do systemów, usług sieciowych.

piractwo komputerowe - to kopiowanie, reprodukowanie, używanie i wytwarzanie bez zezwolenia produktu chronionego przez prawo autorskie.

Przykłady ataków na sieci i systemy komputerowe

Atak Denial of Service (DoS). Celem ataku DoS jest unieruchomienie całego systemu ofiary lub jego komponentów.

Smurf attack. Jest to atak DDOS (Direct Denial Of Service), polega na wygenerowaniu dużej liczby pakietów ‘ICMP echo request’

z adresem IP ofiary ataku jako źródłowym. Ofiara zostanie zalana odpowiedziami ping.

Atak SYN flood. W przypadku ataku SYN flood atakujący wysyła na adres ofiary dużą liczbę segmentów SYN protokołu TCP adresowanych z dowolnych (nieistniejących) adresów IP. Ofiara odpowiada segmentami SYN/ACK i rozpoczyna bezowocne oczekiwanie na segmenty ACK. W trakcie oczekiwania wyczerpują się zasoby hosta ofiary.

W 1997 r. atak SYN flood na WebCom wyłączył z użycia ponad 3000 stron WWW.

Ping of Death. Atak ten przeprowadza się poprzez wygenerowanie pofragmentowanych pakietów ICMP przekraczających w

sumie 64 kB, scalanie może powodować błędy prowadzące do zawieszenia się systemu hosta.

Land attack. Atakujący wysyła segment SYN na adres ofiary podając jej własny adres jako źródłowy i nadając ten sam numer portu źródłowego i docelowego. Stacja TCP ofiary nigdy nie zestawi połączenia zapętlając się w nieskończoność.

Ochrona systemów i sieci komputerowych

uniemożliwienie startowania systemu z nośników wymiennych,

ograniczenie stosowania nośników wymiennych (stacji dyskietek, nagrywarek),

ograniczenie wykorzystania przestrzeni lokalnych dysków twardych,

rejestracja prób dostępu do systemu i ich limitowanie (kontrola, kto i kiedy korzystał z systemu),

bezpieczne kasowanie poufnych danych,

uniemożliwienie usunięcia / wyłączenia zabezpieczeń, np. antywirusowych,

konsekwentna polityka zarządzania hasłami użytkowników.

Ochrona sieci

• dobór medium transmisyjnego i topologii sieci,

• fizyczna ochrona pomieszczeń z urządzeniami sieciowymi i serwerami usług ,

zdefiniowanie listy stanowisk, z których dany użytkownik może uzyskać dostęp do systemu (adresy MAC lub IP),

usuwanie nieużywanych kont użytkowników.

Ochrona usług sieciowych:

usunięcie z systemu, dezaktywacja wszystkich usług zbędnych,

zastąpienie usług niezbędnych odpowiednikami o podwyższonym bezpieczeństwie (jeśli to możliwe i takie odpowiedniki są

dostępne),

• kontrola dostępu do pozostałych usług (np. poprzez zapory sieciowe firewall) .

Ochrona systemów i sieci komputerowych

uniemożliwienie startowania systemu z nośników wymiennych,

ograniczenie stosowania nośników wymiennych (stacji dyskietek, nagrywarek),

ograniczenie wykorzystania przestrzeni lokalnych dysków twardych,

rejestracja prób dostępu do systemu i ich limitowanie (kontrola, kto i kiedy korzystał z systemu),

bezpieczne kasowanie poufnych danych,

uniemożliwienie usunięcia / wyłączenia zabezpieczeń, np. antywirusowych,

konsekwentna polityka zarządzania hasłami użytkowników.

Systemy ochrony przed intruzami

Systemy IPS (Intrusion Prevention Systems (IPS) służą do:

monitorwania,

wykrywania,

podejmowania działań w celu ochrony przed zagrożeniami sieci i systemów komputerowych.

Systemy IPS do wykrywania zagrożeń stosują:

analizę sygnatury zagrożeń,

analizę heurystyczną transmitowanych pakietów w sieciach,

monitorowanie zachowań użytkowników.

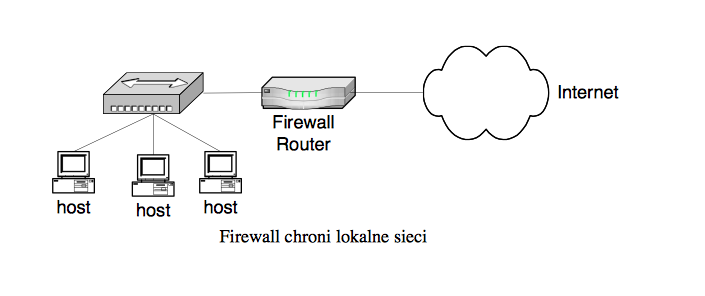

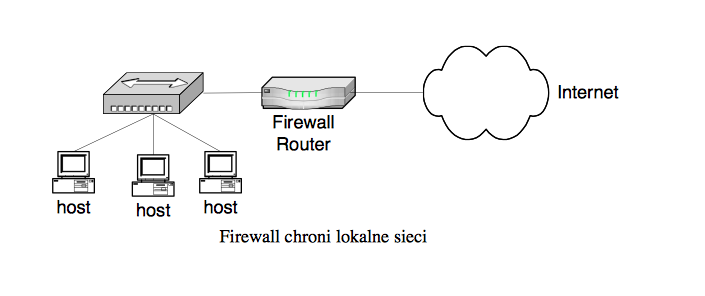

Ściany ogniowe – firewall’e

Ściana ogniowa, firewall

jest urządzeniem (lub układem urządzeń), oddzielającym sieć zewnętrzną (np. Internet) od chronionej sieci

wewnętrznej.

Firewall pełni rolę gatewaya przez który przechodzi cała komunikacja między siecią zewnętrzną a chroniona

podsiecią.

Firewall pozwala na:

udostępnianie konkretnych usług na konkretnych serwerach,

udostępnianie usług poprzez określone protokoły i porty,

monitorowanie transmisji między hostami znajdującymi się w sieci zewnętrznej z hostami w sieci wewnętrznej.

Serwery proxy

Serwery proxy pośredniczą w komunikacji między klientem a serwerem:

• pełniąc rolę klienta, np. serwer proxy w imieniu klienta generuje zapytanie do serwera WWW,

Serwery proxy

pośredniczą w komunikacji między hostami znajdującymi się w sieci lokalnej a hostami znajdującymi w sieciach zewnętrznych.

'Proxy server is a server that performs an action for another computer which cannot perform the action for itself.'

• pełniąc rolę serwera, np. serwer proxy odpowiada w imieniu serwera WWW klientowi generującemu zapytanie o stronę.

Gateway (brama)

jest serwerem pośredniczącym w komunikacji między klientem a serwerem pełniąc rolę serwera.

Typy serwerów proxy:

bramy pośredniczące w transmisji (circuit-level gateways),

bramy aplikacji (application-level gateways).

Serwery proxy

Serwery proxy typu 'circuit-level' budują wirtualne połączenia z hostami sieci lokalnej, działają w imieniu hosta w sieciach zewnętrznych.

Np. w żądaniach hosta o strony WWW wysyłanych do sieci zewnętrznych serwer proxy zamienia adres IP hosta na swój.

Serwery proxy typu 'application-level' pozwalają na konfigurowanie pośredniczenia w komunikacji dla poszczególnych aplikacji i protokołów (ftp,telnet, http, smtp).

Na serwerach proxy może być analizowana treść przesyłanych pakietów, można realizować zasady bezpieczeństwa w sieci wewnętrznej.

Serwer proxy może pełnić role bramy przez którą są udostępnianie usługi sieciowe. Pozwala to na:

ukrycie wewnętrznej struktury sieci w której znajdują się serwery usług,

monitorowanie połączeń klientów z serwerami usług.